题目说实话是完成了一半,后一半是无意中上车的,有一些迷…关于注入部分是后来才发现的。

这里先按照我的思路来吧

题目说实话是完成了一半,后一半是无意中上车的,有一些迷…关于注入部分是后来才发现的。

这里先按照我的思路来吧

在过去的一段时间里,我对FineCMS公益版进行了一波比较详尽的审计,我们找到了包括SQL注入、php代码执行、反射性XSS、任意url跳转等前台漏洞,其中部分漏洞危害巨大。

CVE-2017-11581

CVE-2017-11582

CVE-2017-11583

CVE-2017-11584

CVE-2017-11585

CVE-2017-11586

CVE-2017-11629

更新至v5.0.11即可修复大部分漏洞

somedays ago, we found many vulerablity in FineCMS v5.0.9, contains remote php code execution、some sql injection、URL Redirector Abuse and Cross Site Scripting.

Some Vulnerability for FineCMS through 2017.7.11

CVE ID:

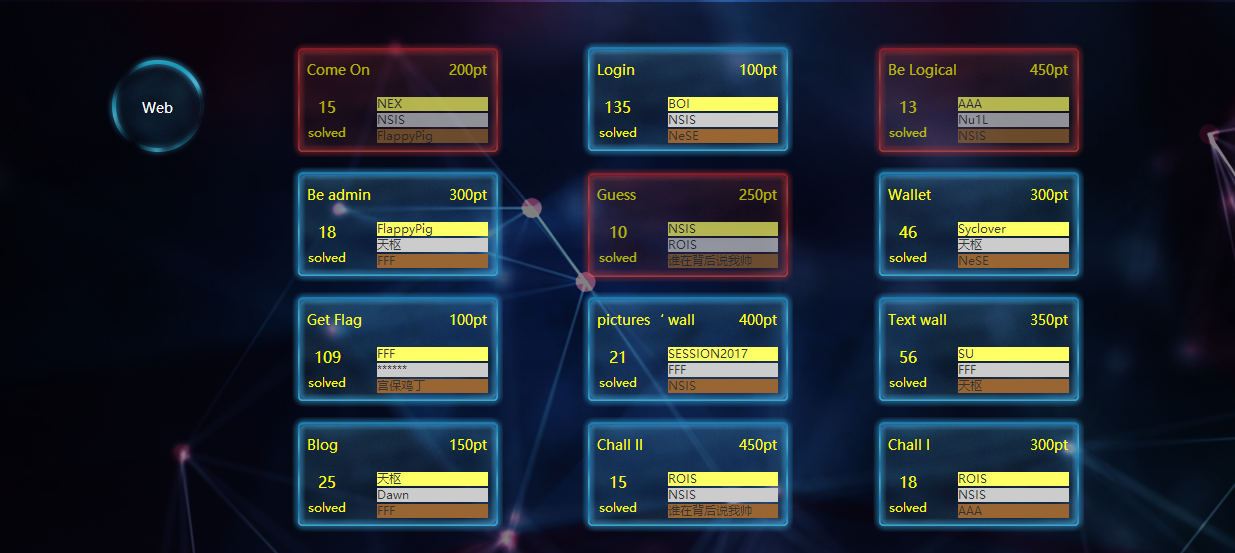

周末花了一整天的打国赛技能赛的线上赛,去年比赛没能进入线下,当时就是因为感觉选手之间py太严重,今年没想到又遇到了这样的问题,所幸的是,今年运气比较好,做出来的题目比较多,所以py没有太过影响到我们。

下面就奉上web和misc的writeup,就我个人看的话,题目虽然不够新颖,但质量已经算是中上了,所谓的抄袭不知道是不是我见识短浅,就我个人看来都是比较正常的思路,xss可能抄袭了一个sandbox吧,感觉对题目本身没有太大的影响。

WordPress WP Statistics authenticated xss Vulnerability(WP Statistics <=12.0.9)

几周前刚刚从0ctf final的现场回来,虽然名词不好,但是收获很多,一直没来得及整理,今天终于整理完了…

膜蓝猫师傅,比赛中的很多题目使用的技巧其实都是常用的技巧,但是却没想到会在不同的情况下产生新的利用,让我有了新的理解。

CSP Is Dead, Long Live CSP! On the Insecurity of Whitelists and the Future of Content Security Policy

无意间阅读到了去年google团队写的关于CSP现状和展望的论文,深有感触,所以翻译了大部分的文章内容,分享给大家。

https://static.googleusercontent.com/media/research.google.com/en//pubs/archive/45542.pdf

题目不是太有趣,基本都是从hincon那里扒来的,正好整理完了,就发出来吧

周末干了一发bctf,因为周六出去玩了,所以没能看完所有的web题还是挺可惜的,先整理已经做了的2道火日聚聚的web题,后面在整理别的题目。

做题的时候思路差不多是对的,但是没想明白,讲道理是菜了,稍微整理下,这是一个比较特别的利用方式。

纪念下偷偷登上萌新榜第一的比赛,也实现了比赛前的愿望,0ctf争取不0分,rsctf争取高名次,:>

又到了一年一度的比赛季,这次打了打赛宁自己办的NJCTF,这里稍微整理下Web部分的wp,虽然不知道题目是谁出的,但是我觉得大部分题目还是挺蠢的…看的人从中汲取自己想要的知识就好。

周末不是太有时间,所以就没怎么打pwnhub,后来快结束的时候完成了web部分,这里贴上web部分的wp吧

2月末打了个zctf,说实话题目出的不好,所有的web题目都是假题目,稍微记录下吧

这是个比较特别的题目,开始上来逛了逛发现其实挺迷的…

最近在逛github的时候看到一个bypass csp的挑战,也是我最近才知道的一个新思路,一般人bypass csp都是通过允许域下的某个漏洞构造文件绕过,但是其实往往没人注意到cdn的问题。

hctf2016在11月底落幕了,零零散散已经过去了2个月了,时至今日,才算是有空收拾下一下去年的得失…

过年了总想写点儿什么,下面的东西就随便说说,祝大家新年大吉x.

从第一天晚上开始零零散散到17号晚,差不多做了几十个小时…由于实在没日过windows服务器,整个过程遇到各种没玩过的东西…稍微整理下writeup