几周前刚刚从0ctf final的现场回来,虽然名词不好,但是收获很多,一直没来得及整理,今天终于整理完了…

膜蓝猫师傅,比赛中的很多题目使用的技巧其实都是常用的技巧,但是却没想到会在不同的情况下产生新的利用,让我有了新的理解。

原文被我发在freebuff上

http://www.freebuf.com/articles/web/133455.html

最近看了去年google团队写的文章CSP Is Dead, Long Live CSP!,对csp有了新的认识,在文章中,google团队提出了nonce-{random}的csp实现方式,而事实上,在去年的圣诞节,Sebastian 演示了这种csp实现方式的攻击方式,也就是利用浏览器缓存来攻击,事实上,我很早就看到了这篇文章,但是当时并没有看懂,惭愧了,现在来详细分析下。

原文我首发在freebuff上

http://www.freebuf.com/articles/web/133336.html

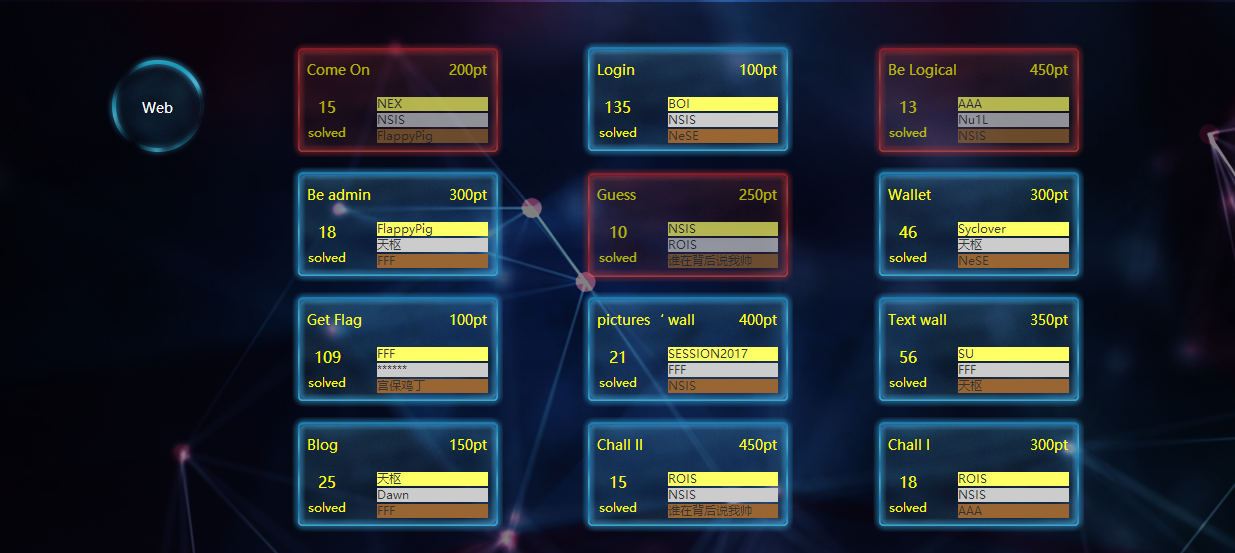

稍微整理下pctf2017的web writeup,各种假web题,有心的人一定能感受到这些年国外的ctf对于web题目的态度

只可惜有道很有趣的游戏题完全无从下手,也找不到相关的wp,很可惜

原文被我首发在freebuff上

http://www.freebuf.com/articles/web/133456.html

xss在近几年的ctf形式中,越来越受到了人们的重视,但是出xss的题目最重要的可能就是xss bot的问题了,一个合格的xss bot要稳定还能避免搅屎。

下面我们就来看看一个xss bot是怎么完成的。

CSP Is Dead, Long Live CSP! On the Insecurity of Whitelists and the Future of Content Security Policy

无意间阅读到了去年google团队写的关于CSP现状和展望的论文,深有感触,所以翻译了大部分的文章内容,分享给大家。

https://static.googleusercontent.com/media/research.google.com/en//pubs/archive/45542.pdf

由于整个站最初的时候其实是用来测试漏洞的,所以被改成题目的时候很多应该注意的地方没有仔细推敲,在看了别人wp后仔细研究了一下,我发现题目本身漏洞就要求admin和xss点在同源下,整个漏洞被改成ctf题目是存在冲突的,再加上flag所在的地方使用了referer check本身就有问题,导致题目有了很多非预期解法,深感抱歉。

下面就完整的整理一下wp和所有的非预期攻击方式

上周末大半夜的突然爆了大新闻,Shadow Brokers公布了一批美国国家安全局所使用的黑客工具,里面有很多windows的攻击工具,甚至通杀win10和最近版的windows server

http://www.freebuf.com/news/131994.html

题目不是太有趣,基本都是从hincon那里扒来的,正好整理完了,就发出来吧

周末干了一发bctf,因为周六出去玩了,所以没能看完所有的web题还是挺可惜的,先整理已经做了的2道火日聚聚的web题,后面在整理别的题目。

做题的时候思路差不多是对的,但是没想明白,讲道理是菜了,稍微整理下,这是一个比较特别的利用方式。

纪念下偷偷登上萌新榜第一的比赛,也实现了比赛前的愿望,0ctf争取不0分,rsctf争取高名次,:>

又到了一年一度的比赛季,这次打了打赛宁自己办的NJCTF,这里稍微整理下Web部分的wp,虽然不知道题目是谁出的,但是我觉得大部分题目还是挺蠢的…看的人从中汲取自己想要的知识就好。

周末不是太有时间,所以就没怎么打pwnhub,后来快结束的时候完成了web部分,这里贴上web部分的wp吧

2月末打了个zctf,说实话题目出的不好,所有的web题目都是假题目,稍微记录下吧

这是个比较特别的题目,开始上来逛了逛发现其实挺迷的…

最近在逛github的时候看到一个bypass csp的挑战,也是我最近才知道的一个新思路,一般人bypass csp都是通过允许域下的某个漏洞构造文件绕过,但是其实往往没人注意到cdn的问题。

hctf2016在11月底落幕了,零零散散已经过去了2个月了,时至今日,才算是有空收拾下一下去年的得失…

过年了总想写点儿什么,下面的东西就随便说说,祝大家新年大吉x.

从第一天晚上开始零零散散到17号晚,差不多做了几十个小时…由于实在没日过windows服务器,整个过程遇到各种没玩过的东西…稍微整理下writeup

16年的最后几天看了看33c3的题目…没想到的是这个比赛质量奇高,ctftime最后权重超过90,可惜期末了所以来不及好好打,还是挺可惜的….