这是一个从头到尾都让我觉得很迷的题目┑( ̄Д  ̄)┍

在出好HCTF2016的两道xss题目后,就有了一个比较严重的问题就是,如何守护xss的后台,用不能人工一直在后台刷新吧(逃

算是第一次做pwn题,不过有点不得不说,整个题目几乎都是web思路,除了分析bin的部分需要一点儿别的知识,其余都可以web直接做,下面稍微说下吧

由于各种各样的原因吧,最后还是被取消了成绩,不想解释太多,下面的wp已经把之前没有写过的部分全部修改增加上了,整个思路除了使用别人的poc修改,全部都是自己的思路,从一个web选手的角度去思考而已…

先膜tomato师傅出的题,偷马桶师傅出的题一直都是渗透思路,这点我是服的,顺手膜小m…因为在找真是ip这一步我花了十几个小时都失败了,当时的思路还留在博客里,算是个纪念吧…

周五晚上本来是看剧看到累,然后打会儿游戏的日子,一切的祸因都是大黑客告诉我pwnhub开始了Orz…

然而本以为思路是一帆风顺的,结果成功xss自己后,搞不定admin的问题,绝望到寝室断电…然而离flag只有一个转身的距离…

前段时间,外国爆出来的新的bypass CSP方式,这里稍微研究下。

http://blog.portswigger.net/2016/12/bypassing-csp-using-polyglot-jpegs.html

但实际检查整个逻辑之后,我觉得应该算作是对上传检查的绕过,不能算作是bypass csp

之前在出AT Field的时候,在通过redis弹shell的过程中遇到一些问题,今天专门测试一下,解决一些疑惑

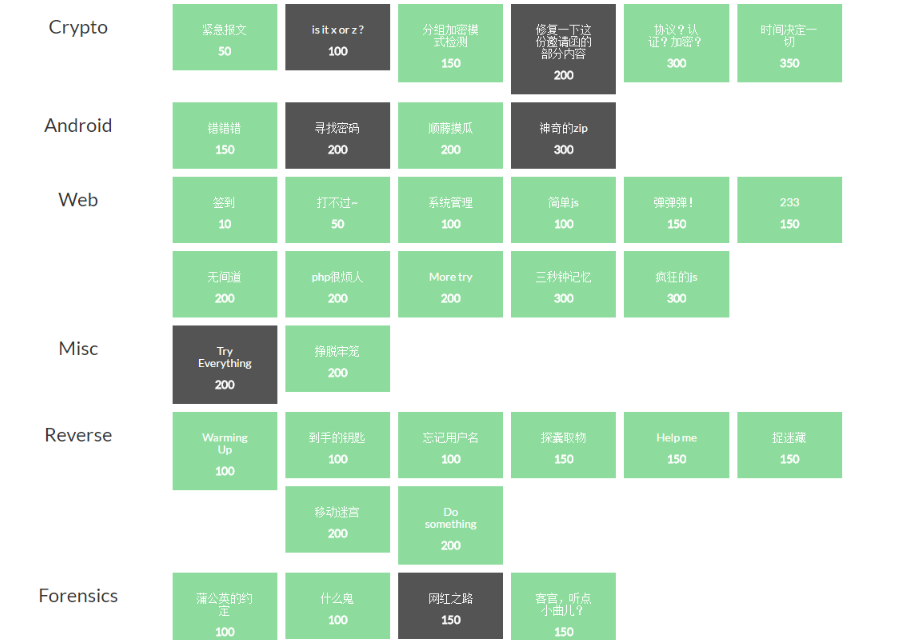

因为队伍里没有专门的misc选手,所以其实这次比赛的的misc都是我们凑的,除了最开始的杂项签到,只有你所知道的隐写就仅此而已嘛不是我出的,这里稍微整理一下,整体misc都非常简单,唯一一个比较难的misc题目还因为我的出题失误导致基本上只有一个师傅做题方式接近我的正解,下面稍微研究一下简单的web部分和misc题目

这次比赛专门出了两个xss题目,前段时间阅读了几篇和CSP有关的文章,有了一些特别的理解,所以就专门出了2题

第一题guestbook思路来自于

http://paper.seebug.org/91/

当然我自己也写了分析文章

http://lorexxar.cn/2016/10/28/csp-then/

源码

https://github.com/LoRexxar/hctf2016_guestbook

出题思路主要来自于CSP对域的限制,但是没想到翻车了,忘记了location的问题,导致guestbook的做法简单了一倍多,在中途的时候突然发现了几个特殊的payload,发现题目思路和去年的Boston Key Party2015中一题思路接近,不得不说,最早接触CSP就是因为BKP,但当时因为水平浅薄所以没能理解,下面附上我自己的writeup

题目:guestbook

最终分数:226

完成队伍:35

第二题secret area

出题思路主要来自于

https://chloe.re/2016/07/25/bypassing-paths-with-open-redirects-in-csp/

当然我自己也写了分析文章

http://lorexxar.cn/2016/10/31/csp-then2/

源码

https://github.com/LoRexxar/hctf2016_secret_area

题目主要思路是通过重定向绕过CSP的目录限制,但是站功能一多了难免就遇到了各种问题,已知有4种解法,后面会说的详细一些

题目:secret area

最终分数:340

完成队伍:16

出题的时候,主要思路是来源于2016wooyun峰会中猪猪侠的ppt,里面提到了很多关于ssrf的利用方式,而且国内其实对ssrf的研究并不多,所以一直有想法出一个这样的题,但是由于时间仓促再加上对flask的不熟悉,导致在出题的时候浪费了很多时间,而且还没能出得特别好。

由于出题的时候僵化,误解了所谓系统处理输出输入流的问题,所以一直以为ubuntu内核的centos不能正确处理,所以这里一直以为只能通过python来弹shell,由于python的shell应该默认为root…所以我在守题目的时候,每当看到正确的payload就先私聊希望不要搞事情,也做好了随时重启docker的准备,然后没想到的是:

天枢大佬用我以为不可用的payload拿到了shell,并搞了各种事情…还偷偷挂起了crontab(Orz…太菜了完全没发现这个问题)

这里给诸位大佬道歉Orz,

Nu1L的师傅、火日师傅、NSIS、FlappyPig的师傅在结束前应该是存在有效payload,Orz

题目是我很早以前做的sctf q1中的web500,我做的时候踩了坑,所以花了很久,感觉题目很有意思,所以就修改了题目又放上来了。

正解wp

https://github.com/sternze/CTF_writeups/blob/master/sCTF/2016_Q1/obfuscat/readme.md

最终分数:124

完成队伍:64

解题人数意外的多,感觉还是有很多py的人,迷…

CSP真神奇,前段时间看了一篇国外的文章,导致有了新的体验,302不仅仅可以在ssrf中有特殊的表现,就连csp也可以,很强势

随着时代的发展,XSS也成不可磨灭的漏洞之一,但是攻和防的进化总是相互交织的,所以CSP也应运而成,以白名单为基础而建立的防御策略本以为会是xss的克星,但事实并不是这样的,曾经也写过一篇文章

我的CSP科普文章

http://lorexxar.cn/2016/08/08/ccsp/

里面也提到了一些关于bypass的手段,但是没想到有些东西有点儿太过简单了,所以在看到知道创宇的文章时候有了新的想法

http://paper.seebug.org/91/

最近有很多朋友从各种渠道来到我的博客,看到我的很多篇ctf的wp,问我ctf是什么,我就上传一份前两天专门做的ppt,稍微说一下ctf是什么

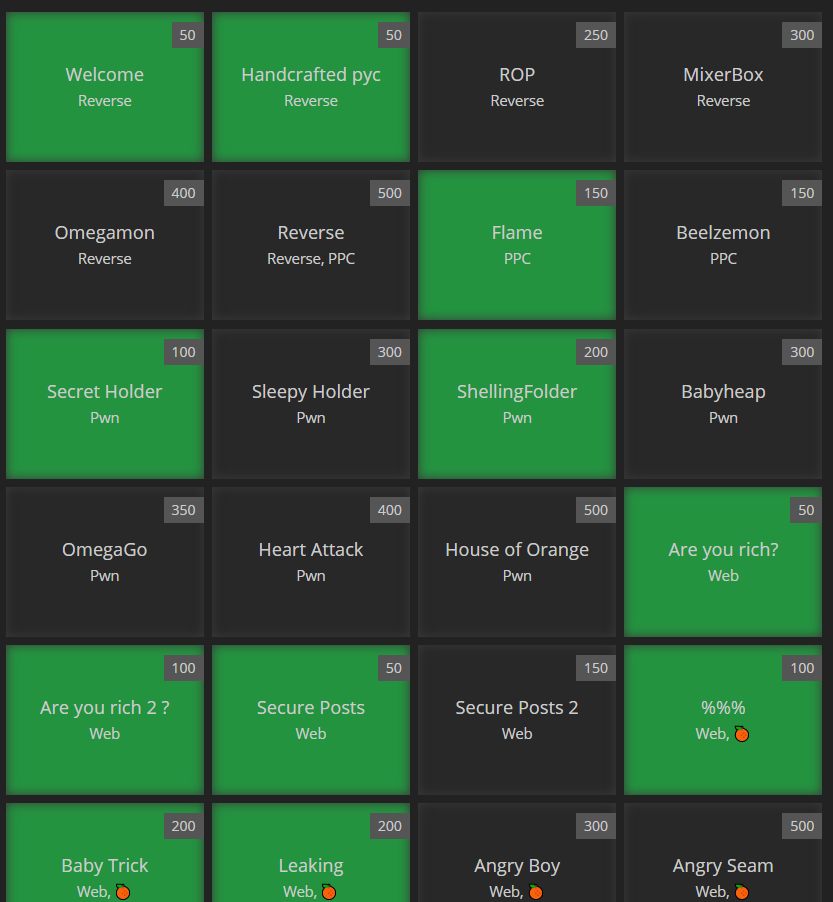

hitcon遇到了很多有趣的misc,学了很多东西,所以就专门整理一个wp吧。

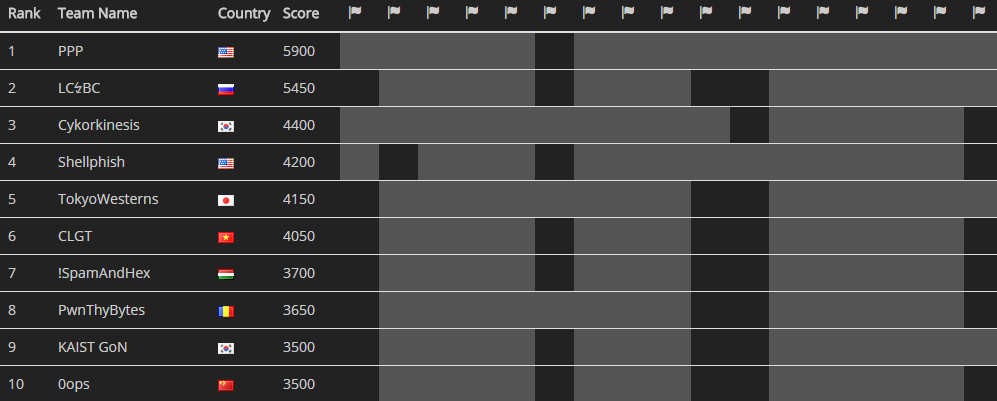

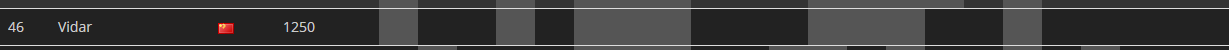

当大家在为祖国母亲庆生的时候,我在打lctf,当大家正为休息而搁置的事情忙碌的时候,我在打hitcon,不过虽然有点儿辛苦,但是一场国内的优质比赛加上顶级的国外比赛,还是让我打开了新世界的大门,orange菊苣大法叼…

在大家都为祖国母亲庆生的时候,天天都有人问我:你干嘛呢?出来玩呀….我表示(╯‵□′)╯︵┻━┻,稍微有点儿遗憾的是又刚好错过了小礼物的边缘线,做了2道高分web题还挺开心的o(^▽^)┛,不过xd的服务器也是蛮厉害…题题都要爆破还没怎么崩过…强无敌…

最近php伪协议的各种神奇妙用好像突然又常常提到了,php中支持的伪协议有下面这么多

1 | file:// — 访问本地文件系统 |

今天着重研究php://

今年华山杯体验比去年要差一点儿…感觉太多的题目都很迷,其余几道比较不错的题目基本都是国外抄来的原题,甚至于文件读取的题目有洞,所有的题目又在一个环境下。。。导致各种非预期,整理下wp慢慢来吧…